Verbondenheid is de toekomst – onze huizen, organisaties en zelfs hele steden hebben de afgelopen jaren een extreme slimme tech-transformatie ondergaan. Slimme infrastructuur maakt een toenemende mate van digitalisering mogelijk en we vervangen verouderde processen steeds vaker en eerder door efficiëntere. Papierwerk wordt vervangen door digitale bestanden en de verzamelde gegevens worden op verschillende cloud-opslagsystemen bewaard. Het verplaatsen van zeer waardevolle en vertrouwelijke gegevens naar virtuele opslag is echter niet zonder risico.

We hebben wel sterke wachtwoorden, firewalls en software die slimme huizen en internetbeveiliging mogelijk maken bescherming bieden tegen hackaanvallen, maar cybercriminaliteit blijft in omvang, frequentie en technische geavanceerdheid toenemen. De schade daarvan zal in 2021 naar verwachting oplopen tot $6 biljoen per jaar.

De lijst van bedrijven die met cyberaanvallen te maken hebben gehad groeit gestaag en investeren in cyberbeveiliging wordt dan ook steeds belangrijker. Volgens prognoses van de International Data Corporation zullen organisaties “tegen 2020 naar verwachting $101,6 miljard uitgeven aan cyberbeveiligingssoftware, -diensten en -hardware om deze potentiële bedreigingen te bestrijden”, meldt Forbes.

Voor elke nieuwe technologie en elk nieuw beschermingssysteem dat beschikbaar komt, bedenken cybercriminelen methoden om deze te saboteren of omzeilen. Gelukkig zijn er verschillende manieren om onszelf te beschermen. Zo kan het opsporen van kwetsbaarheden en het tijdig implementeren van cyberbeveiliging individuen en organisaties helpen om veiligere digitale ecosystemen te creëren. We hebben de belangrijkste 25 cyberdreigingen die schuilgaan achter nieuwe, baanbrekende technologieën geanalyseerd en voor je op een rijtje gezet.

1. 5G-technologie brengt cybersecurity-bedreigingen met zich mee

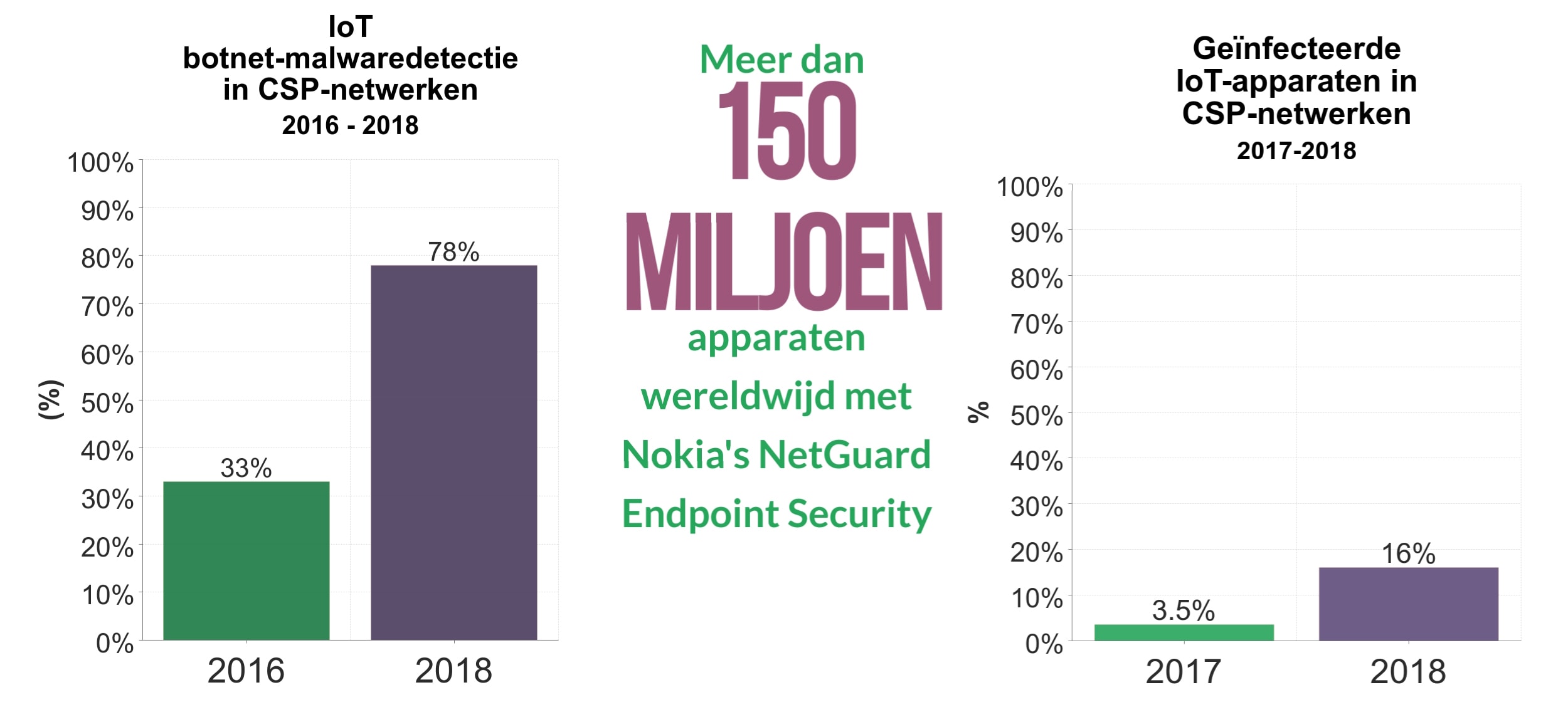

De vijfde generatie draadloze systemen en netwerken, ook wel 5G genoemd, is veelbelovende technologie. De supersnelle internetconnectiviteit die hiermee mogelijk gemaakt wordt zal ons leven zeker gemakkelijker maken en de meesten zijn hier dan ook zeer enthousiast over. Zoals Ericsson voorspelt, zal 40 procent van de wereldbevolking in 2024 gebruik maken van 5G. Maar naast alle hype en opwinding rond deze technologie, zijn er ook veel bezorgdheden. De ontwikkelingen in 5G-technologie leiden namelijk ook tot een snellere adoptie van het IoT. En naarmate het IoT groeit en er meer apparaten op aangesloten worden, wordt het risico van cyberdreigingen ook steeds groter. De reden hiervoor is eenvoudig. IoT-techfabrikanten richten zich vooral op het snel lanceren van nieuwe producten en als gevolg daarvan besteden ze vaak te weinig aandacht aan cybersecurity. En een slechte beveiliging maakt IoT-apparaten het perfecte doelwit voor cybercriminelen. In 2018 had 78 procent van de malware-incidenten bijvoorbeeld betrekking op communicatienetwerken met IoT-technologie.

2. Social media wordt een politiek instrument

Social media-platforms zijn onderdeel geworden van ons dagelijks leven. Voor de meeste mensen is het tientallen keren per dag checken van Instagram of Facebook de norm geworden, in plaats van de uitzondering. En de populariteit van social media neemt nog steeds toe. Forbes meldt dat Facebook, het grootste social media-platform ter wereld, inmiddels twee miljard gebruikers heeft en dat er elke seconde vijf nieuwe Facebook-accounts aangemaakt worden. Maar wat begon als onschuldige technologie wordt nu steeds vaker als potentieel gevaarlijk beschouwd. Volgens het cybersecuritybedrijf FireEye kan social media namelijk ook worden gebruikt om gevaarlijke politieke belangen te promoten. Zo ontdekte het bedrijf verschillende social media-accounts die Iraanse politieke belangen behartigden bij het publiek in de VS, het Verenigd Koninkrijk, Latijns-Amerika en het Midden-Oosten. De content bestond voornamelijk uit anti-Saudi- en anti-Israëlische onderwerpen en steunde de nucleaire deal tussen de VS en Iran. FireEye gelooft dat social media ook in de toekomst als instrument zal blijven fungeren om buitenlandse politieke belangen te bevorderen. En je kunt je voorstellen dat deze ontwikkeling tot ernstige conflicten kan leiden.

3. Het internet uit de lucht

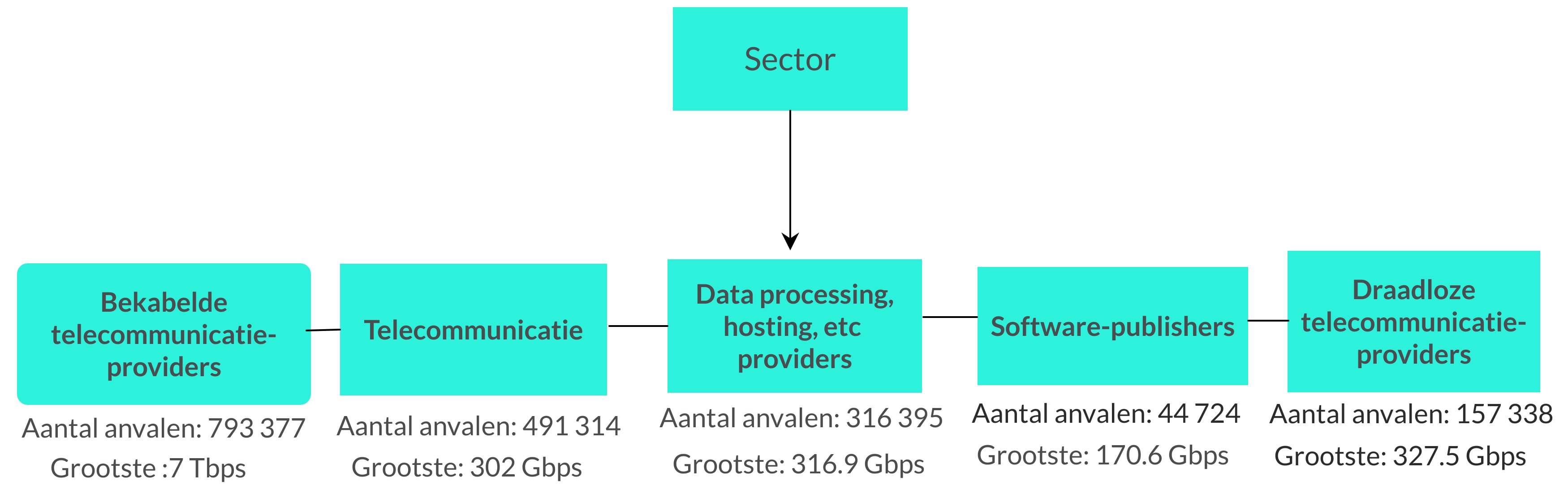

De meeste internetdiensten die we dagelijks gebruiken zijn kwetsbaar voor aanvallen, waardoor cybercriminelen systemen kunnen infiltreren en zelfs het internet plat kunnen leggen. Dit zal ook in de toekomst een probleem blijven. Norton voorspelt bijvoorbeeld dat in 2023 maar liefst 33 miljard persoonsgegevens zullen worden gestolen door cybercriminelen. In 2018 was dat nog ‘maar’ 12 miljard. Bovendien maakt Cybint Solutions bekend dat één op de drie Amerikanen elk jaar door een cyberincident wordt getroffen. Het is duidelijk dat cyberaanvallen veel te vaak voorkomen. Sterker nog, er blijkt zelfs elke 39 seconden een cyberaanval plaats te vinden. En omdat ze steeds geavanceerder worden, vormen ze ook een steeds grote bedreiging voor onze samenleving. Een angstaanjagend voorbeeld is de Distributed Denial-of-Service (DDoS)-aanval in 2016, waardoor veel grote websites zoals Amazon, Twitter en zelfs CNN een tijd uit de lucht waren. Ernstigere DDoS-aanvallen kunnen nog meer chaos veroorzaken. Stel je voor wat er zou gebeuren als je geen enkele website meer kon bezoeken!

De reden waarom de meeste bestaande websites kwetsbaar zijn, is omdat het Border Gateway Protocol (BGP), dat het internet aandrijft en routeringsgegevens tussen verschillende netwerken overdraagt, nooit echt is ontworpen met het oog op veiligheid. Met BGP kunnen netwerken en autonome systemen met elkaar communiceren. Om dit proces te beveiligen, maken netwerkoperators gebruik van Route Origin Validation – cryptografisch gecodeerde routegegevens die worden ingezet om autonome systemen en netwerken te beschermen tegen routekaping. Maar slechts 0,1 procent van de bestaande autonome systemen heeft Route Origin Validatie geïmplementeerd. De resterende 99,9 procent loopt dus een groot risico om gehackt te worden.

4. Steeds meer phishingaanvallen

Online winkelen brengt ons gemak, maar het creëert ook allerlei mogelijkheden voor oplichters. Phishingfraude, bijvoorbeeld, dat gericht is op het vastleggen van gevoelige informatie, zoals creditcardnummers en wachtwoorden, wordt een steeds grotere bedreiging, met name in retail. Tussen 2017 en 2018 is het aantal phishingwebsites in de detailhandel naar schatting met maar liefst 297 procent gegroeid. Phishingfraude is eenvoudig en gebeurt meestal via e-mails. Zodra slachtoffers een e-mail ontvangen met een link naar de website van een zogenaamd echt bedrijf, is de oplichting al begonnen. En als ze op de link klikken en hun creditcardgegevens of sofinummer invullen, zijn de gevolgen vaak niet te overzien. Jezelf beschermen tegen phishing is eigenlijk heel eenvoudig: klik niet zomaar op links in e-mails en wees vooral voorzichtig met het verstrekken van gevoelige informatie.

5. Spearphishing is een nóg geavanceerdere hacktechniek

Nu phishingaanvallen steeds geavanceerder worden, zijn ook steeds meer mensen het slachtoffer van deze zwendelpraktijken. Om hun oplichterij nog geloofwaardiger te maken, sturen criminelen niet langer alleen bulkspam-e-mails in de hoop iemand waardevolle informatie te ontfutselen. De huidige criminelen zijn veel slimmer en hebben veel geavanceerdere technieken. Zo verzamelen ze bijvoorbeeld informatie over potentiële doelwitten via officiële websites en social media-platforms van bedrijven. Met deze methode, ook wel spearphishing genoemd, kunnen criminelen e-mails creëren die veel overtuigender zijn dan de ‘gewone’ phishing-e-mails. Een cybercrimineel kan een bedrijf bijvoorbeeld een e-mail sturen over een dringende kwestie. In de e-mail stelt hij voor dat het bedrijf meer informatie over het probleem bekijkt op een privé-netwerk – via een link waarmee allerlei gevoelige bedrijfsgegevens vastgelegd worden. Helaas trappen de meesten hier met open ogen in. Sterker nog, 91 procent van de doelwitten wordt via gepersonaliseerde e-mails gescamd.

6. Aanvallen op de toeleveringsketen worden de grootste cyberdreiging

Zowel kleine als grootschalige bedrijven en organisaties worden geconfronteerd met ernstige uitdagingen op het gebied van cybersecurity, waarvan aanvallen op de toeleveringsketen tot de belangrijkste bedreigingen horen. Bijna elk bedrijf heeft met third-party leveranciers te maken en hackers kunnen bedrijven via de systemen van deze leveranciers infiltreren. Zo werden in 2013 tijdens een supply chain-hack gegevens van 110 miljoen klanten van de Amerikaanse winkelketen Target gestolen. Via een phishing-e-mail aan een medewerker van de leverancier van Target, wisten hackers toegang te krijgen tot de creditcardgegevens van klanten. In dit geval bleek de menselijke factor de grootste kwetsbaarheid. Maar hackers worden steeds slimmer en hun technieken steeds geavanceerder. Bedrijven zijn sterk afhankelijk van third-party software en criminelen doen daar hun voordeel mee. Ze kunnen bijvoorbeeld een software-update vervangen door malware. Zonder dat dit gedetecteerd wordt, stuurt de leverancier de ‘update’ naar de door de hacker beoogde doelwitten en vervolgens worden hun computersystemen automatisch geïnfecteerd. Dit soort aanvallen kunnen enorme financiële verliezen veroorzaken. Geschat wordt dat een gemiddelde supply chain-aanval ongeveer $1,1 miljoen kost. Het is dus geen wonder dat dit soort aanvallen de komende jaren naar verwachting een belangrijke cyberdreiging zullen worden.

7. Cybercriminelen intensiveren hun spel met botnets

Om meer controle over onze computersystemen te krijgen, maken hackers steeds vaker gebruik van botnets – een netwerk van computers. Botnets zijn ontwikkeld om niet één, maar miljoenen apparaten tegelijk te infecteren. Nadat een computer is geïnfecteerd met een virus – verzonden via e-mail of gedeeld als pop-upadvertentie – kan de hacker de computer op afstand bedienen en ook andere systemen aanvallen. In het tweede kwartaal van 2018 vonden in maar liefst 74 landen botnetaanvallen plaats. Zoals nieuws- en analyseprovider Channel Partners meldt, vonden de meeste van deze aanvallen plaats in China, Hong Kong en de VS. De reden waarom botnetvirussen cybersecurityspecialisten zoveel zorgen baren is omdat ze in de loop der tijd zo geavanceerd zijn geworden dat je haast niet kunt detecteren of je computer ermee besmet is. En naarmate deze technologie zich verder ontwikkelt, wordt dat in de toekomst nóg moeilijker.

8. Kwaadwillende bots beïnvloeden de wereldeconomie

Het aantal gebruikers van mobiele technologie groeit razendsnel. En net als elke andere technologie is mobiele technologie ook niet immuun voor cyberdreigingen. Wat tegenwoordig het grootste cyberrisico voor mobiele apparaten lijkt te zijn, zijn mobiele bots, kwaadaardige programma’s waarmee hackers accounts kunnen overnemen of je identiteit kunnen stelen. Volgens een onderzoek van de firma Distil Networks uit San Francisco is 5,8 procent van de mobiele apparaten wereldwijd besmet met dit soort programma’s. Uit hetzelfde onderzoek blijkt dat ten minste 15 miljoen apparaten in de VS besmet zijn met mobiele bots. Het grootste probleem is dat deze bots ontworpen zijn om in het geheim te werken, zodat gebruikers vaak niet beseffen dat hun apparaat wordt gebruikt voor kwaadaardige activiteiten. Waar mobiele bots ook voor gebruikt worden is price scraping, het stelen van dynamic pricing in real time van e-commerce websites. Dit alles heeft een meetbaar effect op de wereldeconomie.

9. IoT-botnets kunnen het elektriciteitsnet platleggen

Innovaties op het gebied van het Internet of Things geven ons meer controle over onze huizen en steden, maar met meer gebruiksgemak nemen ook de cybersecurity-risico’s toe. Een groep onderzoekers van Princeton University maakte onlangs bekend dat hackers apparaten die op het internet zijn aangesloten kunnen gebruiken om het elektriciteitsnet aan te vallen en stroomuitval te veroorzaken. Dit soort aanvallen, ook wel “manipulation of demand via IoT of MadIoT” genoemd, (manipulatie van de vraag via het IoT), zijn eerder gericht op de stroomvraag dan op het stroomaanbod. Volgens de onderzoekers slaagden de hackers erin om de balans tussen vraag en aanbod te verstoren door enorme aantallen IoT-apparaten tegelijkertijd aan of uit te zetten. Hierdoor werden de prestaties van generatoren in elektriciteitscentrales verstoord, wat uiteindelijk tot stroomuitval leidde. Een simulatiemodel toont aan dat een toename van 30 procent van de energievraag kan leiden tot het uitvallen van de generator. MadIoT-aanvallen maken gebruik van botnets die de controle van IoT-apparaten met een hoog vermogen overnemen, zoals kachels of aircons. Botnets kunnen gemakkelijk worden gerepliceerd en zijn moeilijk te detecteren, wat MadIoT-aanvallen nog aantrekkelijker maakt voor hackers.

10. Torii, het meest geavanceerde botnet ooit

Omdat botnettechnologie zich razendsnel ontwikkelt, is het niet moeilijk te begrijpen waarom botnets worden gezien als een van de grootste cyberdreigingen voor onze samenleving. Eind 2017 waren onderzoekers van Avast getuige van de activering van het nieuwe en zeer geavanceerde Torii IoT-botnet. Deze malwarestam werkt op een breed scala aan apparaten en digitale architecturen. Zodra een computer, smartphone of tablet besmet raakt met Torii, kan de hacker gevoelige gegevens van het apparaat stelen, codes uitvoeren en het apparaat instructies geven door middel van encryptie. Om de controle over de gecompromitteerde apparaten over te nemen gebruikt Torii geavanceerdere technieken dan andere botnets. Torii is moeilijk te detecteren, en om ervoor te zorgen dat het z’n werk kan blijven doen, gebruikt het zes verschillende uitvoeringsmethoden tegelijk. Volgens cybersecurity-expert Marco Ramilli is Torii “geavanceerder dan we ooit eerder hebben gezien”.

11. Een krachtig IoT-botnet trekt zich niets aan van heropstarten

Een van de meest gebruikte manieren om malware van slimme apparaten, routers en modems te verwijderen is om het apparaat gewoon opnieuw op te starten en het geheugen schoon te vegen. Deze methode zorgt ervoor dat het apparaat terugkeert naar de oorspronkelijke staat en weer klaar is voor gebruik. Maar een nieuw type kwaadaardig IoT-botnet, genaamd Hide and Seek, trekt zich niets aan van heropstarten. Het infecteert het getroffen apparaat gewoon elke keer opnieuw – iets dat experts niet eerder hebben gezien. Het Hide and Seek-botnet heeft sinds januari 2018 al ongeveer 90.000 apparaten geïnfecteerd en kan worden gebruikt voor informatiediefstal, spionage en afpersing. Hackers zijn bovendien voortdurend aan het werk om de mogelijkheden ervan te verbeteren. Cybersecurityanalyst Bogdan Botezatu waarschuwt dat “het botnet voortdurend wordt herontworpen en razendsnel wordt uitgebreid”. Het probeert geïnfecteerde apparaten namelijk te gebruiken om andere potentiële doelwitten te scannen.

12. Stelen van verwerkingskracht om cryptomunten te produceren

Voor het creëren van cryptovaluta – door middel van een proces dat bekend staat als ‘mining’ – is enorm veel computerkracht nodig wat leidt tot hoge energierekeningen. Hackers hebben nu een manier gevonden om deze computerkracht te stelen door andermans computers en slimme apparaten met malware te infecteren. Het enige symptoom dat je apparaat geïnfecteerd is, is dat het langzamer werkt. Deze aanvallen, bekend als ‘cryptojacking‘, komen steeds vaker voor. Sterker nog, maar liefst 59 procent van de bedrijven hebben al eens “cryptomining malware op hun systemen gedetecteerd” – waarvan de meeste detecties in de afgelopen zes maanden plaatsvonden.

Hackers worden ook steeds creatiever met malware. Sommige crypto-miningsoftware is vermomd als nep-Adobe-updates en richt zich zelfs op universiteiten. De St. Francis Xavier University in Canada, bijvoorbeeld, moest haar netwerk na een cryptojacking-aanval een week lang stilleggen om het systeem op te schonen. Zolang de waarde van cryptovaluta blijft groeien, blijft cryptojacking een bedreiging.

13. Russische WebCobra malware gijzelt computers om cryptomunten te mijnen

Internetbeveiligingsprovider en onderzoekslaboratorium McAfee Labs ontdekte onlangs nieuwe cryptojacking malware met de naam WebCobra die vermoedelijk uit Rusland afkomstig is. Zodra de computer van een slachtoffer geïnfecteerd is, steelt de malware rekenkracht waarmee de cryptominingsoftware Monero en Zcash cryptovaluta kan produceren. De malware leert de computer van het slachtoffer kennen en installeert codes voor verschillende besturingssystemen. Het enige symptoom is dat je computer of IoT-apparaat langzamer wordt en dat je meer stroom verbruikt. De toename van cryptojacking is gelijk opgegaan met de toenemende waarde van cryptovaluta, waardoor hackers de digitale munten die ze mijnen voor aanzienlijke bedragen kunnen verkopen. Sterker nog, het aantal gevallen van cryptojacking is in 2018 wereldwijd met bijna 500 procent toegenomen. WebCobra heeft apparaten in de VS, Zuid-Afrika en Brazilië geïnfecteerd en zal ook in de toekomst een belangrijke cyberdreiging blijven vormen.

14. De fileless crypto-miner PowerGhost overvalt bedrijfsnetwerken

De nieuwe cryptomining malware PowerGhost werd ontdekt door onderzoekers van cybersecurity en antivirusaanbieder Kaspersky Lab. Net als WebCobra wordt deze malware ook gebruikt om computers te infecteren en verwerkingskracht te stelen voor het produceren van cryptovaluta. Maar in tegenstelling tot soortgelijke kwaadaardige programma’s is PowerGhost fileless – wat betekent dat het geen miningsoftware op een harde schijf opslaat, waardoor de malware moeilijk te detecteren is. Het kan zichzelf ook automatisch updaten en is ontworpen om zich over het lokale netwerk te verspreiden door zichzelf te kopiëren. De belangrijkste doelen van PowerGhost zijn vooralsnog bedrijven in Brazilië, Colombia, India en Turkije. Individuele gebruikers zijn de dans tot nu toe nog ontsprongen. Kaspersky Lab waarschuwt: “Naarmate deze trend groeit komen steeds meer bedrijven in gevaar. De computernetwerken vertragen dusdanig dat bedrijfsprocessen worden gesaboteerd terwijl de hackers hun eigen zakken vullen”. Bedrijven worden geadviseerd om hun cybersecurity aan te scherpen, alle software up-to-date te houden en werknemers te adviseren over de beste IT-beschermingsmaatregelen.

15. Openbare diensten worden bedreigd door ransomware-aanvallen

Het internet wordt al enkele jaren door ransomware-aanvallen geteisterd en deze trend zal zich in de toekomst doorzetten. Hackers gebruiken ransomwareprogramma’s om gebruikersbestanden te versleutelen en betaling te eisen voor de sleutels die de gegevens weer vrijgeven. Maar in plaats van malware te verspreiden naar zoveel mogelijk computers, richten aanvallers zich steeds meer op een kleinere groep van meer winstgevende doelwitten, zoals bijvoorbeeld ziekenhuizen, openbare nutsbedrijven en andere instellingen die belangrijke openbare diensten leveren. Door een stroomstoring te veroorzaken of de watervoorziening af te sluiten, hopen ze deze organisaties te dwingen grote sommen geld te betalen. Zo betaalde het Hollywood Presbyterian Medicare Center hackers twee jaar geleden $17.000 om de controle over hun systeem terug te krijgen. En aangezien hackers deze kwetsbaarheden uitbuiten, wordt verwacht dat het geëiste losgeld volgend jaar met 6.500 procent zal stijgen – “van een gemiddelde van $300 naar $20.000 per betaling”.

16. Hackers kunnen slimme steden ‘cyber-gijzelen’

Een ransomware-aanval op de digitale processen van de stad Atlanta in maart 2018 heeft aangetoond hoe kwetsbaar slimme stedelijke infrastructuur kan zijn. Websites werden uit de lucht gehaald, facturatiediensten werden uitgeschakeld en video-opnamen van politie-dashcams werden gewist. De schade bedroeg $17 miljoen, maar de autoriteiten weigerden het losgeld van $51.000 te betalen. In plaats daarvan besloten ze om de klap te incasseren, cyberexperts te betalen om de controle over het systeem terug te krijgen en de cyberbeveiliging aan te scherpen om dergelijke aanvallen in de toekomst te voorkomen. Een soortgelijke aanval trof ook de haven van San Diego in oktober 2018, waarbij het personeel gedwongen werd om een deel van het havensysteem uit te schakelen. De FBI en het Department of Homeland Security doen nog steeds onderzoek naar het incident. Deze aanvallen tonen aan dat, hoewel steden steeds slimmer worden om het groeiende aantal inwoners beter van dienst te kunnen zijn, ze wat betreft het efficiënt beschermen van hun digitale infrastructuur tekortschieten. Om het risico van toekomstige aanvallen te minimaliseren moeten steden dringend in cybersecurity investeren.

17. Ransomware-as-a-Service maakt cyberchantage een stuk eenvoudiger

Ransomware-gerelateerde schade zal de komende jaren naar verwachting stijgen tot $11,5 miljard en ransomware-as-a-Service (RaaS) speelt een belangrijke rol in deze trend. Met RaaS kunnen hackers malware verkopen aan andere, minder technisch onderlegde criminelen die hiermee de gegevens van ransomware-slachtoffers versleutelen en vervolgens losgeld eisen. Criminelen kunnen een vergoeding betalen voor het gebruik van de malware of het betaalde losgeld met de hackers delen. Zo werd de ransomwarekit Philadelphia gebruikt om de systemen van specifieke organisaties – zoals bijvoorbeeld ziekenhuizen – te hacken. Rainmaker Labs, de groep achter Philadelphia, zette zelfs een instructievideo op YouTube. Ondertussen komen er regelmatig nieuwe soorten RaaS-tools op de markt, waaronder Saturn, een ransomwarekit waar geen vooruitbetaling voor nodig is. De ontwikkelaars vragen in plaats daarvan 30 procent van het losgeld. En naarmate steeds meer criminelen gebruik maken van RaaS-software, verwachten we de aankomende jaren een toename van ransomware-aanvallen. Cyberbeveiliging wordt voor zowel bedrijven als individuele gebruikers dan ook steeds crucialer.

18. Ransomware-hackers maken slim gebruik van de menselijke psychologie

Alsof het saboteren van systemen en losgeld eisen niet verwerpelijk genoeg is, doen sommige ransomwarehackers er nog een schepje bovenop. Popcorn Time ransomware, bijvoorbeeld, genoemd naar maar niet gerelateerd aan de bekende bittorrent filmsite, biedt zijn slachtoffers drie opties: losgeld betalen, je data kwijtraken of “twee anderen infecteren in ruil voor een decryptiesleutel”. Dit leidt tot morele dilemma’s en speelt met fundamentele menselijke instincten als egoïsme en ‘eten of gegeten worden’.

Op macroniveau dwingt het mensen ook om na te denken over de vraag of het infecteren van anderen of zelfs het betalen van losgeld – wat hackers aanmoedigt om vooral door te gaan – de schade die het de maatschappij toebrengt, waard is. Daarnaast moeten bedrijven die gechanteerd worden rekening houden met het lot van werknemers en hun families als ze weigeren te betalen en belangrijke data verloren gaat. Of Popcorn Time er nu wel of niet in slaagt om de menselijke psychologie uit te buiten, het blijft een angstaanjagend voorbeeld van hoe ver hackers gaan om mensen af te persen.

19. Zeer effectieve, fileless malware-aanvallen nemen toe

Bijna 80 procent van de succesvolle aanvallen in 2017 werd uitgevoerd met behulp van fileless of bestandsloze malware, kwaadaardige software die geen bestanden op een schijf opslaat, maar deze in het geheugen activeert. Het kaapt bijvoorbeeld de Windows shell- en scripttaal PowerShell om commando’s uit te voeren en andere machines te infecteren. En aangezien fileless malware niet op de normale manier wordt geïnstalleerd maar via vertrouwde programma’s, is het moeilijk op te sporen. “Twee derde van de cybersecurity-onderzoekers zegt dat ze er niet zeker van zijn of legacy antivirussoftware hun organisaties kan beschermen”. Dat is de reden waarom cybersecurity-bedrijven zich richten op machine learning en andere geavanceerde technologieën om deze bedreiging te bestrijden. Hackers gebruiken de fileless-techniek voor verschillende doeleinden, zoals het planten van “financiële Trojans en cryptovaluta-miners”, en deze aanvallen nemen naar verluidt met zeven procent per maand toe. En aangezien ze zeer effectief zijn gebleken is het waarschijnlijk dat we in de komende jaren wereldwijd met steeds meer van deze geavanceerde fileless aanvallen geconfronteerd zullen worden.

20. Gezichtsherkenningssystemen en touch-ID-sensoren zijn niet zo veilig als we denken

Biometrische data – zoals vingerafdrukken en gezichtsafbeeldingen – worden beschouwd als een veiligere authenticatiemethode dan bijvoorbeeld traditionele wachtwoorden. Maar ook deze kunnen gestolen en voor de verkeerde doeleinden gebruikt worden, waarschuwt Experian, een informatiebureau voor consumentenkredieten. Onderzoekers van New York University hebben zelfs KI-software ontwikkeld waarmee ze vingerafdrukbeschermingssystemen in 20 procent van de gevallen om de tuin kunnen leiden. En beveiligingsexperts van Bkav, een in Vietnam gevestigd technologiebedrijf, hebben de Face ID van de iPhone X omzeild met een speciaal geprepareerd en 3D-geprint masker in de gelijkenis van de eigenaar van de iPhone. Biometrische gegevens kunnen ook op grote schaal worden gestolen. Zo hebben hackers onlangs bijvoorbeeld 5,6 miljoen vingerafdrukken gestolen van het Amerikaanse Office of Personnel Management. Dit bewijst dat hackers met voldoende middelen en tijd zo ongeveer alles kunnen hacken. Aangemoedigd door deze successen gaan cybercriminelen zich steeds meer richten op biometrisch hacken om de kwetsbaarheden van bestaande cybersecuritysystemen bloot te leggen.

21. Systeembescherming met alleen biometrische gegevens brengt grote risico’s met zich mee

Het gebruik van biometrische data als vingerafdrukken, gezichten, stemmen of irissen als enige authenticatiefactor vormt een groot risico voor de gebruiker. Deze data is namelijk vaak eenvoudig toegankelijk. Overal laten mensen vingerafdrukken achter en onze foto’s zijn overal te vinden – op social media, in overheidsdatabases en op allerlei andere plaatsen. Met deze data kunnen hackers onze biometrische kenmerken recreëren en gebruiken voor criminele activiteiten. Toch is het vrij eenvoudig om dit tegen te gaan. Je hoeft in feite maar twee extra lagen van authenticatie toe te voegen, zoals een complex wachtwoord en inloggen op basis van IP-adres of apparaattype. Ondanks de voor de hand liggende voordelen van twee- of multi-factor authenticatie, zal een aanzienlijk aantal mensen de komende jaren waarschijnlijk nog steeds gebruik maken van single-factor biometrische authenticatie. En hackers zullen de aankomende jaren waarschijnlijk dankbaar “gebruik maken van deze naïviteit en grootschalige biometrische hacks uitvoeren”.

22. Door de staat gesponsorde cyberaanvallen nemen toe

Een grote cyberaanval vergt middelen die individuele hackers zich zelden kunnen veroorloven. Veel grootschalige aanvallen worden daarom gesponsord door staten die bekend staan om dit soort gedrag, zoals China, Rusland, Iran, Israël, Noord-Korea en de VS. Regeringen en inlichtingendiensten hacken om waardevolle politieke, industriële en militaire gegevens te verkrijgen en om elektronische stemsystemen te verstoren en de publieke opinie te manipuleren. De autoriteiten zijn echter steeds waakzamer in de strijd tegen deze bedreigingen. De VS heeft bijvoorbeeld het gebruik van Kaspersky software in overheidsinstellingen verboden omdat de antivirusaanbieder ervan wordt beschuldigd onder invloed te staan van het Kremlin. De VN is van plan een Cyber Security Verdrag te implementeren om door overheden gesteunde cyberaanvallen aan te pakken. Niet iedereen is er echter van overtuigd dat dit zal werken en volgens cybersecurityexpert Ian Kilpatrick zullen “natiestaatsspionage, cybercriminaliteit en sabotage blijven toenemen”.

23. KI-gedreven malware bootst het gedrag van menselijke hackers na

Bij het woord cyberaanval denken we vaak aan een hacker die voor een computer zit en toegang probeert te krijgen tot iemands bestanden. Hoewel veel hacks nog door individuen worden uitgevoerd, worden ze wel steeds geavanceerder en steeds vaker geautomatiseerd. Onderzoekers van het KI-bedrijf Darktrace beweren dat cyberaanvallen op basis van kunstmatige intelligentie zijn geëvolueerd, waardoor het voor cybersecurityexperts moeilijk is om deze te onderscheiden van ‘menselijke’ aanvallen. Volgens de onderzoekers kan kwaadaardige KI-software het gedrag van menselijke hackers nabootsen om detectie te voorkomen. Een team van Darktrace schetst verschillende scenario’s waarin een computer geïnfecteerd kan worden met KI-malware – een virus dat het gedrag en de omgeving van de computer observeert en zich daarop aanpast. In een van de scenario’s wordt KI-malware gebruikt om gegevens te stelen van een bedrijf dat gespecialiseerd is in medische technologie. Dit gebeurt langzaam en gefaseerd, zodat je niet merkt dat er iets vreemds aan de hand is. Onderzoekers waarschuwen dat “defensieve cyber-KI de enige manier is om je op dit soort scenario’s voor te bereiden”.

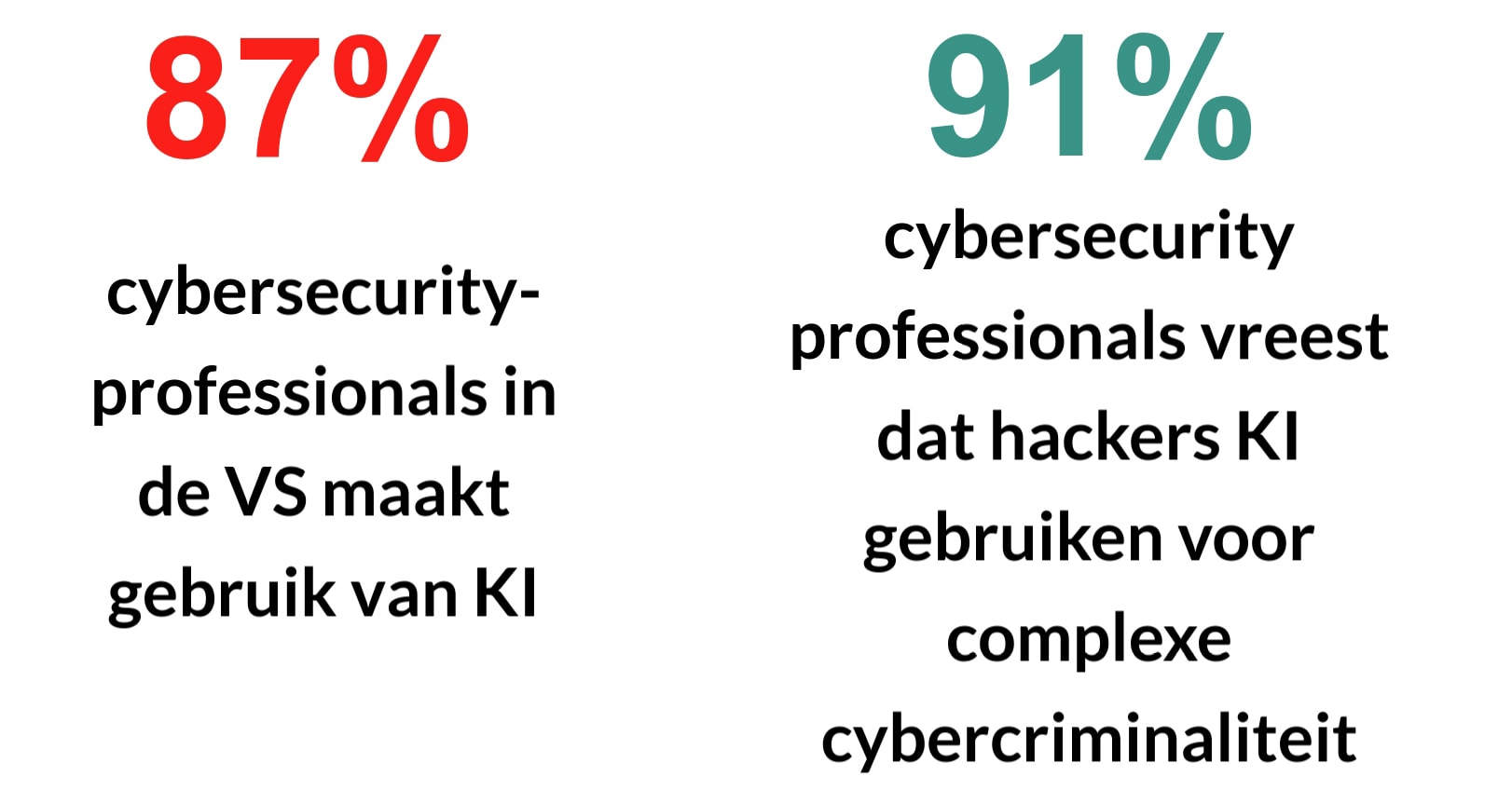

24. KI – de meest efficiënte hackertool ooit

De voordelen van kunstmatige intelligentie zijn alom bekend. Naast het automatiseren van processen in diverse bedrijfstakken kan KI organisaties ook helpen bij het opsporen van cybersecurity-risico’s. Sterker nog, 87 procent van de cybersecurity professionals in de VS maakt al gebruik van KI. Natuurlijk kan deze technologie ook gemakkelijk in verkeerde handen vallen. Uit onderzoek blijkt dat 91 procent van de cybersecurityexperts zich zorgen maakt over hackers die KI gebruiken om complexere cybercriminaliteit te plegen.

Om dit soort bedreigingen aan het licht te brengen, ontwikkelde IBM Research ‘DeepLocker’, malware die zijn intenties verbergt tot het een specifiek doelwit bereikt. De meeste kwaadaardige virussen vallen meestal een onbepaald aantal computers aan, maar DeepLocker werkt iets anders. Het maakt gebruik van de kracht van KI om ongemerkt het juiste doelwit te bereiken, waarna het het computersysteem van het slachtoffer infecteert. Dankzij gezichtsherkenningstechnologie, geolokalisatie of spraakherkenning kan DeepLocker de eigenaar van het apparaat identificeren en vervolgens besluiten of de malware het systeem al dan niet aanvalt.

25. Zelfrijdende voertuigen zijn ook kwetsbaar voor hackaanvallen

Onze computers, smartphones en andere slimme apparaten zijn niet de enige die gehackt kunnen worden. Hetzelfde kan gebeuren met (autonome) voertuigen. In 2015 slaagden twee onderzoekers erin om een Jeep Cherokee te hacken en de besturing over te nemen. Het experiment werd in dit geval uitgevoerd op een niet-zelfrijdende auto, maar dat betekent niet dat autonome voertuigen immuun zijn voor soortgelijke aanvallen. Volgens Bryson Bort, de oprichter van het cybersecurityfirma Grimm, zijn er twee manieren om een zelfrijdende auto te hacken. De eerste is door fysiek contact met de auto, de tweede is op afstand, via het internet. Zoals Bort uitlegt – en zoals je je kunt voorstellen – kan het hacken van een auto enorme schade, chaos en (dodelijke) ongelukken veroorzaken.

De toekomst van cybersecurity

Terwijl we de vruchten plukken van slimme technologie en digitalisering, moeten we ons ook bewust zijn van het risico van cyberaanvallen. Door de bezorgdheid over privacy en frequente inbreuken op onze gegevensbeveiliging worden ontwikkelaars onder druk gezet om vooruit te denken en manieren te vinden om cyberaanvallen te voorkomen. Maar eenvoudig is dit niet. Nu technologieën zich steeds sneller ontwikkelen en evolueren in superintelligente, bijna zelfvoorzienende systemen, wordt het steeds moeilijker te voorspellen hoe, waar en wanneer cyberaanvallen plaatsvinden.

Wat als iemand onze KI-aangedreven auto hackt? Wat als een slim computervirus volledig onafhankelijk begint te leren en te handelen? Theoretisch kunnen we slimme programma’s aanleren om andere slimme programma’s met kwaadaardige bedoelingen te detecteren en daarop te reageren. Maar dit wordt dan een voortdurende ‘Battle Royale’ tussen intelligente programma’s. Voorlopig zijn preventie, detectie en bestrijding nog steeds de beste maatregelen tegen cyberaanvallen.

Share via: