- Wat is deze NotPetya-aanval en hoe werkt het?

- Welke landen en organisaties zijn tot nu toe getroffen?

- Wie zit er achter deze aanvallen en wat is hun doelstelling?

- Waarom zijn deze en soortgelijke cyberaanvallen zo angstaanjagend?

- We moeten investeren in een cybermilitie

- Wat moeten we doen om ransomware en soortgelijke aanvallen te bestrijden?

Een nieuwe geavanceerde cyberaanval veroorzaakt wederom grote chaos voor bedrijven en organisaties over de hele wereld. Volgens security-experts heeft de ‘not-really-ransomware’ NotPetya computers via MeDoc boekhoudsoftware in Oekraïne besmet met behulp van de EternalBlue hacking tool. Deze tool is vermoedelijk gestolen van de NSA en werd ook gebruikt in de WannaCry ransomware-aanval van vorige maand, die honderdduizenden computers in meer dan 150 landen besmette. Omdat NotPetya binnen tien minuten 5.000 computers kan uitschakelen, is de huidige aanval veel verfijnder en schadelijker dan WannaCry vorige maand.

Wat is deze NotPetya-aanval en hoe werkt het?

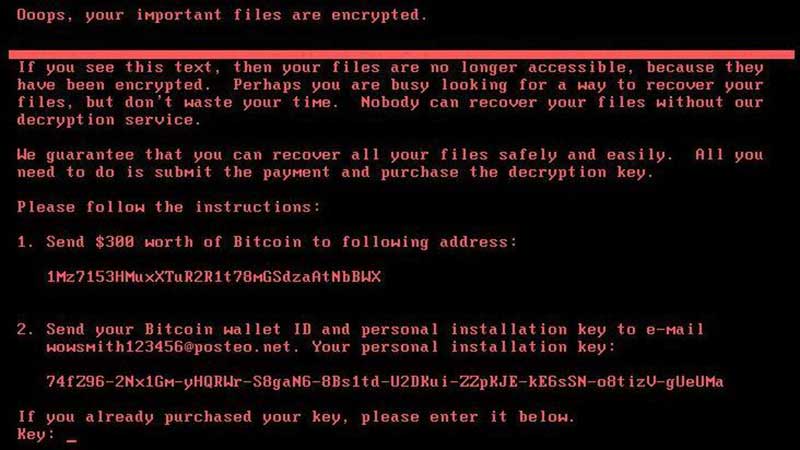

De aanval begon afgelopen dinsdag en werd voor het eerst opgemerkt in de Oekraïense energie-, telecom- en mediasector, waar computerschermen plotseling zwart werden. De gijzelsoftware versleutelt bestanden, vergrendelt computers en plaatst een pop-up op het scherm waarin losgeld wordt geëist van 300 dollars in Bitcoin. Volgens beveiligingsdeskundigen van Kaspersky, Microsoft en ESET, evenals de Oekraïense Cyber Police, werd de cyberaanval via MeDoc, een besmet boekhoudpakket van een Oekraïens softwarebedrijf, verspreid. Zodra één computer in een netwerk is geïnfecteerd, verspreidt het virus zich automatisch en razendsnel naar de rest van het netwerk. In een verklaring op Facebook ontkende MeDoc echter enige betrokkenheid.

Het virus kon zich verspreiden omdat bedrijven hun netwerken niet voldoende hebben beveiligd en Windows updates niet regelmatig genoeg installeren. Hierdoor kunnen cybercriminelen overheids- en bedrijfsnetwerken en kritieke infrastructuur platleggen. Hoewel de code van het virus aanzienlijke overeenkomsten heeft met de oudere Petya ransomware, zijn deskundigen het erover eens dat de gelijkenis alleen oppervlakkig is en dat het hier niet om ransomware gaat. Ondertussen heeft het Russische Kaspersky Lab het virus NotPetya genoemd. Andere spottende versies van de naam die nu de ronde doen zijn onder andere Petna, Pnyetya en Goldeneye.

Welke landen en organisaties zijn tot nu toe getroffen?

Banken, overheidsinstellingen, benzinestations, rederijen, farmaceutische- en voedselverwerkende bedrijven, metrosystemen en olie- en gasbedrijven in onder meer Oekraïne, Rusland, de VS, India en Australië ondervonden allemaal hinder als gevolg van de aanval. Ook bedrijven in het Verenigd Koninkrijk, Spanje, Noorwegen, Duitsland, Portugal, Frankrijk en Denemarken en Nederland werden slachtoffer van NotPetya.

In Oekraïne, waarvan de ‘ransomware’ naar verluidt afkomstig is, zijn banken, overheidsinstellingen, een vliegtuigfabrikant, het metronetwerk en de luchthaven in Kiev allemaal verlamd door de hacks. In Noorwegen is een nog niet bij naam genoemd internationaal bedrijf getroffen. Het Deense logistiek- en transportbedrijf Maersk, met vestigingen over de hele wereld, heeft vermeld dat meerdere bedrijfsonderdelen en websites uitgeschakeld zijn.

Andere organisaties die door de cyberaanval zijn getroffen zijn onder meer de Amerikaanse snoep- en koekjesproducent Mondelēz – bekend van merken als LU, Milka, Oreo en Cadbury. Ook Royal Canin – de huisdiervoedingstak van snoepfabrikant Mars Inc.- kreeg met de cyberaanval te maken. Het bewakingssysteem van de Tsjernobyl-kerncentrale, de Amerikaanse medicijnfabrikant Merck, het Britse reclamebureau WPP en het wereldwijde advocatenkantoor DLA Piper behoren ook tot de getroffenen. Verder ondervonden het Nederlandse transportbedrijf TNT Express, het Franse bouwmaterialenbedrijf Saint-Gobain, de Russische olie- en staalbedrijven Rosneft en het Evraz en Heritage Valley Health System in Pittsburgh ook ernstige hinder van de aanvallen.

Consultancybureau EY en computerbeveiligers Fox-IT en Dearbytes melden dat ook een aantal van hun klanten in Nederland door het gijzelvirus zijn getroffen. Volgens de bedrijven is er sprake van paniek en hebben verschillende organisaties hun personeelsleden naar huis moeten sturen. Ook de in Nederland gevestigde bouwmaterialengroothandel Raab Karcher, onderdeel van het Franse Saint-Gobain, ondervindt ernstige problemen.

Maersk en APM – 17 containerterminals wereldwijd gehackt

Het Deense AP Moller-Maersk heeft gezegd dat de cyberaanvallen al hun bedrijfsonderdelen heeft getroffen, waaronder olie- en gasproductie, boordiensten, haven- en sleepboot operations, olietankers en containers. Bij APM Terminals, Maersk’s havenoperator, werden 17 containerterminals gehackt, waarvan 2 in Rotterdam en 15 in andere delen van de wereld.

Maersk maakte bekend dat het geen nieuwe orders kon verwerken nadat ze door de cyberaanval waren geraakt. Volgens een Nederlandse Maersk-medewerker die niet bij naam genoemd wil worden is de situatie nog veel erger. “Ik was op het hoofdkantoor toen de aanval plaatsvond. Binnen een uur tijd lagen alle systemen er uit. Wel 50 terminals zijn getroffen, in Europa, Azië, Noord- en Zuid-Amerika.”

Volgens haveneconoom Peter de Langen staan er aan boord van een schip al snel duizenden containers gevuld met elektronica, kleding en grondstoffen voor fabrieken. “Omdat schepen nooit echt op tijd varen, is er vaak wel een marge. Maar bij een dag later komt vijf procent van de mensen en bedrijven die spullen hebben besteld al in de problemen. Dat loopt per dag op. Naarmate de vertraging groter wordt, duurt het ook langer voordat alle schepen weer volgens ‘dienstregeling’ gaan varen. Het naijleffect is ook groot.”

De Langen’s collega, Bart Kuipers, voegt hieraan toe: “Containerterminals zijn de laatste jaren sterk geautomatiseerd. Het zijn praktisch IT-bedrijven. Als de computers plat liggen, kunnen de terminals niets meer. De computers bepalen welke containers gelost en geladen moeten worden en waar ze naartoe gaan. De APM-terminal op de Tweede Maasvlakte behoort tot de modernste van de wereld. Het neusje van de zalm, ook wat betreft veiligheidsbeleid. Dat die getroffen wordt, zegt veel over de kwetsbaarheid van alle bedrijven. Dit is dramatisch.’’

Cyber attack update 09:06 CEST pic.twitter.com/kInQZz4Wyv

— Maersk (@Maersk) June 28, 2017

Ook de Cadbury chocoladefabriek in Australië slachtoffer

De Cadbury chocoladefabriek in Tasmanië werd ook getroffen en de productie werd stopgezet toen het IT-systeem onder de cyberaanval bezweek. John Short, staatssecretaris van de Australian Manufacturing Worker’s Union, vertelde dat hij altijd gedacht had dat Cadbury’s computersystemen voorzien waren van geavanceerde virusbescherming. Vooral omdat het een zeer geavanceerde en geautomatiseerde onderneming is. Cadbury’s moedermaatschappij Mondelēz International verklaarde dat ze niet zeker zijn hoe lang het zal duren om de problemen op te lossen en wanneer hun systemen worden hersteld. “We werken met man en macht om de huidige wereldwijde IT-uitval binnen Mondelēz International aan te pakken,” aldus het bedrijf. “Onze teams werken offline om de bedrijfscontinuïteit naar onze klanten en consumenten over de hele wereld te waarborgen. Updates delen we met onze leveranciers en partners zodra ze beschikbaar zijn. Op dit moment weten we niet wanneer onze systemen worden hersteld, maar we waarderen het geduld, begrip en partnerschap van iedereen tijdens dit proces.”

The #Cadbury factory in Tasmania is the first large scale Australian business to be shut down by #Petya #ransomware https://t.co/ayGxmIme6C

— AWD Melbourne (@itmelbourne) June 29, 2017

Tienduizenden computers getroffen bij grote Amerikaanse medicijnfabrikant

Een woordvoerder van een groot Amerikaans farmaceutisch bedrijf met vestigingen in Nederland meldde dat de NotPetya-aanval zeer ernstig en geavanceerd is. Aangezien het bedrijf beschikt over de modernste beveiligingssystemen en altijd goed voorbereid is, werd het nog nooit eerder door dit soort aanvallen getroffen. Men heeft experts moeten invliegen om de schade te beoordelen. Het volledige IT-systeem en de kritieke servers moeten geïsoleerd en gecontroleerd worden. Daarna moet alles weer opnieuw worden geïnstalleerd. In dit soort gevallen moeten zelfs individuele en persoonlijke computers en laptops uitgezet worden om verdere verspreiding van het virus te voorkomen.

Vastgoed-arm van Frankrijk’s grootste bank BNP Paribas getroffen door afpersingscampagne

Volgens Reuters trof de cyberaanval ook de vastgoed-arm van BNP Paribas, die advies, beleggings- en vastgoedbeheer verleent. Als gevolg van het incident was een aantal computers van werknemers geblokkeerd, maar er zijn maatregelen getroffen om de aanval direct te stoppen. Hoewel veel organisaties die internationaal zijn getroffen verbindingen hebben met Oekraïne, lijkt dit met de Franse bank niet het geval te zijn. Wel is BNP Paribas eigenaar van de Oekraiense UkrSibbank. Vergeleken bij andere sectoren beschikken banken over het algemeen over veel geavanceerdere cybersecuritysystemen en in 2015 lanceerde BNP Paribas zelfs een ’transformatieprogramma’ voor de upgrade van hun beveiligingssystemen.

IT- en telefoonsystemen van het Duitse huidverzorgingsbedrijf Beiersdorf aangevallen

De Duitse fabrikant van Nivea huidverzorgingsproducten, Beiersdorf, heeft bekendgemaakt ook slachtoffer te zijn geworden van de cyberaanvallen, waardoor de telefoon- en IT-systemen van het bedrijf wereldwijd werden getroffen. Volgens een woordvoerder heeft het bedrijf onmiddellijk maatregelen getroffen om de impact op zakelijke partners en klanten zoveel mogelijk te beperken.

Reckitt Benckiser slachtoffer van ransomware

Reckitt Benckiser, producent van de bekende merken Lysol en Dettol, heeft bevestigd dat het ook slachtoffer is geworden van de wereldwijde ransomware-aanval. Het bedrijf werkt onafgebroken om het virus uit te schakelen en hun systemen te herstellen. Zij hopen hun bedrijfswerkzaamheden zo spoedig mogelijk te kunnen herstellen.

A massive #cyberattack has affected global firms including #WPP, #Mondelez and #ReckittBenckiser https://t.co/XcsE5JxyLg pic.twitter.com/oCf6FR1QUd

— European Supermarket Magazine (@esm_magazine) June 28, 2017

TMF Group plat door hackaanval

De TMF Group, een toonaangevend trustkantoor met wereldwijd 100.000 klanten, ligt ook plat door de hackaanval. De groep is in meer dan 80 landen operationeel. Een woordvoerder verklaarde: “Wij bevestigen dat TMF Group IT-problemen ondervindt door het virus dat talloze bedrijven over de hele wereld heeft getroffen. Als voorzorg hebben we onze systemen stilgelegd en blijven we de volledige omvang van de problemen onderzoeken. We kunnen nu nog niets zeggen over de consequenties van de aanval voor onze dienstverlening en klanten.” Het kantoor in Amsterdam is momenteel telefonisch niet te bereiken – een bevestiging van het feit dat het trustkantoor platligt.

Wie zit er achter deze aanvallen en wat is hun doelstelling?

Het is nog te vroeg om te zeggen wie er verantwoordelijk is voor het verspreiden van NotPetya en waarom. Omdat het virus zeer verfijnd is, speculeren veiligheidsdeskundigen erover dat de aanval wellicht politiek gemotiveerd is en wijst men vanuit Oekraïne naar Rusland. Deze vermoedens zijn echter moeilijk te bewijzen. Beveiligingsonderzoeker The Grugq wijst erop dat het e-mailadres dat is vermeld als betalingscontact gehost werd door een Duits bedrijf. Binnen enkele uren nadat het criminele gebruik ervan werd geconstateerd, werd het e-mailadres echter geblokkeerd. Tot dusver is er slechts een paar duizend dollar aan losgeld ontvangen in de bijbehorende Bitcoin-portemonnee.

Het motief voor deze aanval, vermoedelijk ‘vermomd’ als ransomware, lijkt te zijn om in de kortst mogelijke tijd zoveel mogelijk schade aan te richten. The Grugq zei: “Dit is zeker niet bedoeld voor afpersing. Dit virus is ontworpen om zich snel te verspreiden en zoveel mogelijk schade aan te richten, onder het aannemelijke mom van ransomware.”

Waarom zijn deze en soortgelijke cyberaanvallen zo angstaanjagend?

De WannaCry-aanval van vorige maand en de NotPetya attack van deze week hebben waarschijnlijk al ettelijke miljarden aan schade veroorzaakt. Toch is dit nog maar het begin. Dit soort hacks wordt steeds geavanceerder. In de toekomst wordt er ongetwijfeld nog veel meer kritieke infrastructuur getroffen. Denk aan waterzuiveringsinstallaties, elektriciteitsbedrijven, openbare vervoerssystemen en zorginstellingen. In 2016 werden 14 medische instellingen in de VS slachtoffer van cyberaanvallen waarin systemen met ransomware besmet werden. Om hun systemen te kunnen herstellen hebben veel van deze instellingen het losgeld betaald. In februari 2016 werd Hollywood Presbyterian Medical Center slachtoffer van een datagijzeling – totdat het Bitcoin-equivalent van $17.000 werd betaald. Door de hack was het medische centrum bijna een hele week offline en lag alles – van e-mails tot CT-scans – volledig stil. Medewerkers moesten zich behelpen met handgeschreven notities en faxen.

Het is al diverse keren bewezen dat je auto’s – en niet alleen zelfrijdende – kunt hacken. Zelfs medische apparaten zijn niet veilig. Ontwikkelingen op het gebied van medische implantaten zorgen ervoor dat deze steeds populairder worden. Al deze apparaten zijn straks ook met het Internet of Things verbonden, zodat artsen direct toegang hebben tot belangrijke patiënteninformatie. Maar cybercriminelen kunnen deze apparaten ook gebruiken om mensen en ziekenhuizen te targeten. Eenmaal gehackt kan men via deze devices hartaanvallen, insulinecoma’s, epileptische aanvallen en allerlei ander tragedies veroorzaken.

Volgens McAfee Chief Technology Officer Steve Grobman is de uitbraak een voorbode van nog veel grotere aanvallen. “Wij zijn ervan overtuigd dat de ransomware-uitbraak van 27 juni een volgende stap is in de verdere evolutie van ransomware-technologie. Maar ook is het een test voor een nog veel grotere toekomstige aanval.”

We moeten investeren in een cybermilitie

Overal ter wereld gaan nu de alarmbellen af. We zijn ons er pijnlijk van bewust dat onze digitale verdediging een serieuze upgrade nodig heeft. Een van de grootste struikelblokken is dat het onmogelijk lijkt ‘awareness’ te creëren bij burgemeesters, wethouders en gemeenteraden. Het feit dat er gevochten moet worden om meer budget te krijgen is zo mogelijk een nóg grotere uitdaging. Er moet veel tijd geïnvesteerd worden om deze partijen ervan te overtuigen dat de beveiliging van onze systemen ernstig te wensen over laat. We weten hoe we een voetbalstadion moeten ontruimen bij een grote brand, maar als de helft van een stad door een hack platgelegd wordt, is de ellende niet te overzien. Voor grootschalige cyberaanvallen hebben we digitale evacuatieplannen nodig. Maar we hebben helemaal niets.

Volgens dr. David Day, cyberveiligheidsexpert en senior lector aan de Sheffield Hallam University, is de aanval van deze week slechts het tipje van de ijsberg. “In principe heeft de NSA iets gecreëerd dat gebruikt kan worden als wapen. Dat wapen is gestolen en wordt nu gebruikt. Dit onderstreept hoe belangrijk het is dat we de discussie over privacy versus veiligheid voeren. De NSA beweert dat de tool ontwikkeld is om de privacy te waarborgen. In plaats daarvan wordt het gebruikt als wapen tegen beveiliging.”

Deze aanvallen laten zien hoe verbonden we zijn als gemeenschap en in de toekomst wordt deze mate van verbondenheid nog veel groter, zeker niet kleiner. Dat betekent dat we veel meer moeten doen om onszelf te beschermen. We hebben een nieuwe visie nodig. We moeten onze huidige systemen, organisaties en processen volledig herzien. Regeringen over de hele wereld moeten investeren in een cybermilitie en in een beleid over hoe we op dit soort aanvallen kunnen en moeten reageren. We moeten de cyberdreigingen proactief aanpakken en overheidsmaatregelen formuleren met een voldoende afschrikkende werking.

Wat moeten we doen om ransomware en soortgelijke aanvallen te bestrijden?

Omdat het NotPetya-virus zich niet op willekeurige manier lijkt te verspreiden – wat bij WannaCry wel het geval was – lijkt het erop dat met name bedrijven, organisaties en kritieke infrastructuur het doelwit zijn van deze massale aanval.

Het is duidelijk dat de problematiek rond kwetsbaarheid niet één, twee, drie op te lossen is. Connectiviteit is te belangrijk voor ons: het is gewoon niet mogelijk om pacemakers of auto’s van het Internet los te koppelen. En aangezien beperkte connectiviteit tegenwoordig geen optie is, moeten we met een zekere mate van dreiging leren leven. Het is al veel te laat om de dreiging van cyberaanvallen te elimineren, maar wel kunnen we stappen nemen om ons te beveiligen tegen de mogelijkheden die cybercriminelen nu hebben om aanvallen te plegen.

Cybercrime-bestrijders en overheden moeten de connectiviteit van belangrijke systemen vernieuwen en de meest kwetsbare daarvan isoleren. Ook directe upgrades van computer- en beveiligingssystemen zouden verplicht moeten worden. Samen met de industrie moeten overheden het kapingsrisico voor het openbaar vervoer en belangrijke infrastructuur als energiesystemen, waterinstallaties en medische diensten evalueren.

Een eerdere grootschalige hack van een Oekraïense energiecentrale bewijst dat volledig digitaal toezicht ook risico’s met zich meebrengt. Het is van essentieel belang dat overheden ook menselijke toezichthouders in dienst houden met analoge meetapparatuur die niet aangesloten is op het Internet.

Dan zijn er nog maatregelen die we zelf kunnen treffen. Beveiligingsdeskundigen adviseren gebruikers om niet op verdachte links en e-mailbijlagen te klikken. Om onszelf te beschermen tegen ransomware-aanvallen is het belangrijk om regelmatig nieuwe computerupdates uit te voeren, backups te maken van belangrijke bestanden en dubieuze downloads en websites te vermijden.

Share via: